E-pasta autentifikācija ar DKIM, DMARC un SPF

Saturs

- 1. OpenDKIM uzstādīšana un iestatīšana

- 2. DKIM DNS ieraksta izveide

- 3. SPF DNS ieraksta izveide

- 4. DMARC DNS ieraksta izveide

- 5. DNS ierakstu pārbaude ar dig

- 6. DNS iestatījumu pārbaude ar tīmekļa rīkiem

- 7. E-pasta nosūtīšanas pārbaude

- 8. (Neobligāta) domēna reģistrācija iekš Google

- Kļūdu risināšana

- Saites

1. OpenDKIM uzstādīšana un iestatīšana

Uzstāda nepieciešamās pakotnes:

apt-get install opendkim opendkim-toolsFailā /etc/opendkim.conf

atkomentē un izmaina rindas:

UMask 002

Domain odo.lv

KeyFile /etc/dkimkeys/dkim.key

Selector mail

Socket inet:8891@localhostpievieno rindas:

# Common settings. See dkim-filter.conf(5) for more information.

AutoRestart yes

Background yes

Canonicalization relaxed/relaxed

DNSTimeout 5

Mode sv

SignatureAlgorithm rsa-sha256

SubDomains no

X-Header noFailā /etc/postfix/main.cf pievieno rindas:

# DKIM

milter_default_action = accept

milter_protocol = 2

smtpd_milters = inet:localhost:8891

non_smtpd_milters = inet:localhost:8891- {{/code}})))

Izveido sertifikāta un atslēgas failus:

opendkim-genkey -s mail -d odo.lv Pārvieto failus uz opendkim servera iestatījumos norādīto mapi un iestata failu tiesības:

cp mail.private /etc/dkimkeys/dkim.key

cp mail.txt /etc/dkimkeys/mail.txt

chown opendkim:opendkim /etc/dkimkeys/dkim.key /etc/dkimkeys/mail.txt

chmod 600 /etc/dkimkeys/dkim.key /etc/dkimkeys/mail.txtPārstartē opendkim un postfix:

systemctl restart opendkim postfix

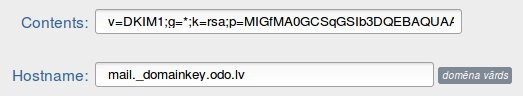

2. DKIM DNS ieraksta izveide

Apskata mail.txt faila saturu:

cat /etc/dkimkeys/mail.txtiegūst kaut ko sekojošu:

mail._domainkey IN TXT ( "v=DKIM1; h=sha256; k=rsa; "

"p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAzJfed8+xFEN/vPnavsZX+LX86E69KOXJQFnR+5aROwYjUPTpsvExWVKYK2RiRCbBihyn7Vrp4hZWRhWvy1IuJTI9M7mfZVc1CmJyq1QShX19we5phjDGJEiskjDjp2HIvJvZCStViBvW4YBAy+7HlYqt2EG3//FJlQJ1Ja8o3LqvDKwItas1mCG+l1UTL/fYZtdToawssx5Bmw"

"gHXDb/XLdaCeqJSNhjjdoh2GPBYycPHkhS95zyoUYD8qzuzrBPCe+VAUEmTWg123lsKt6jHpSh1yY8zeTLjT1xfOJAQ9MDc+qZNiqGtO7Q5T5uoXt89IRy1G84uArfW2hwY3r31QIDAQAB" ) ; ----- DKIM key mail for odo.lvIzveido TXT formāta DNS ierakstu tā, ka hostname ir mail._domainkey.jūsudomēns, bet saturs ir rindas no iestatījumu faila (drošības labad, pārrakstīts vienā vārdā), piemēram:

Hostname: mail._domainkey.odo.lv

Contents: v=DKIM1;h=sha256;k=rsa;p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAzJfed8+xFEN/vPnavsZX+LX86E69KOXJQFnR+5aROwYjUPTpsvExWVKYK2RiRCbBihyn7Vrp4hZWRhWvy1IuJTI9M7mfZVc1CmJyq1QShX19we5phjDGJEiskjDjp2HIvJvZCStViBvW4YBAy+7HlYqt2EG3//FJlQJ1Ja8o3LqvDKwItas1mCG+l1UTL/fYZtdToawssx5BmwgHXDb/XLdaCeqJSNhjjdoh2GPBYycPHkhS95zyoUYD8qzuzrBPCe+VAUEmTWg123lsKt6jHpSh1yY8zeTLjT1xfOJAQ9MDc+qZNiqGtO7Q5T5uoXt89IRy1G84uArfW2hwY3r31QIDAQAB

Piemēram, nic.lv tas izskatās šādi:

Pārbauda iestatījumus:

opendkim-testkey -d odo.lv -s mail -vvvir jāatgriež:

opendkim-testkey: using default configfile /etc/opendkim.conf

opendkim-testkey: key loaded from /etc/dkimkeys/dkim.key

opendkim-testkey: checking key 'mail._domainkey.odo.lv'

opendkim-testkey: key not secure

opendkim-testkey: key OK

Vairāk skatīt About DKIM.

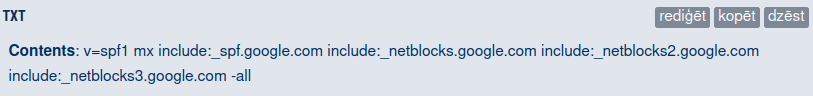

3. SPF DNS ieraksta izveide

Izveido DNS TXT ierakstu, kur hostname ir jūsu domēna nosaukums, bet saturs norāda atļautos e-pasta serverus (vairāk skatīt Gsuite admin help):

Hostname: odo.lv

Contents: v=spf1 mx include:_spf.google.com include:_netblocks.google.com include:_netblocks2.google.com include:_netblocks3.google.com -allPiemēram, nic.lv tas izsatās sekojoši:

Piemērā norādītais serveru saraksts ir tikai priekš tam, lai uz jūsu e-pasta serveri greizi neskatītos Gmail. Šim sarakstam varat pievienot arī citus e-pasta serverus, kurus esat iekļāvuši "baltajā sarakstā".

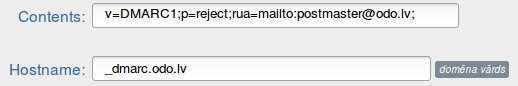

4. DMARC DNS ieraksta izveide

Izveido DNS TXT ierakstu, kur hostname ir _dmarc.jūsudomēns, bet saturs norāda e-pastu politiku, piemēram sekojoši:

Hostname: _dmarc.odo.lv

Contents: v=DMARC1;p=reject;rua=mailto:postmaster@odo.lv;Piemēram, nic.lv tas izsatās sekojoši:

Ja esat pārliecināti par sava servera drošību, pēc sākotnējās apskates uz postmaster@odo.lv saņemtos e-pastus var vienkārši izdzēst, jo parasti tie (diezgan grūti cilvēklasāmos XML failos) tikai apliecina, ka no domēna ir saņemtas 0 vēstules.

5. DNS ierakstu pārbaude ar dig

DKIM ieraksta pārbaude

dig +short TXT mail._domainkey.odo.lvatgriež:

"v=DKIM1;g=*;k=rsa;p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDHd3JeBFyHt1wrCOXteu/p+D6u5nBI0VIHGXs3sRcrZSbGrdtB71EM/6O7PcMDiYgHa77GN0zGsmSELbDet/hu7cAFR3OhJ9YUoBebdmN7BZMIHAaZv6B9ZGprvZIa+ugInww/w0rVOazFs609RvTACIn+TlSpBwJjkXHnql/miQIDAQAB;"

SPF ieraksta pārbaude

dig +short TXT odo.lvatgriež:

...

"v=spf1 mx include:_spf.google.com include:_netblocks.google.com include:_netblocks2.google.com include:_netblocks3.google.com -all"

...DMARC ieraksta pārbaude

dig +short TXT _dmarc.odo.lvatgriež:

"v=DMARC1;p=reject;rua=mailto:postmaster@odo.lv;"

Ja nepieciešams, dig var norādīt konkrētu DNS serveri ar @serveris, piemēram dig @ns1.dns.lv nic.lv serverim, vai dig @8.8.8.8 Google serverim.

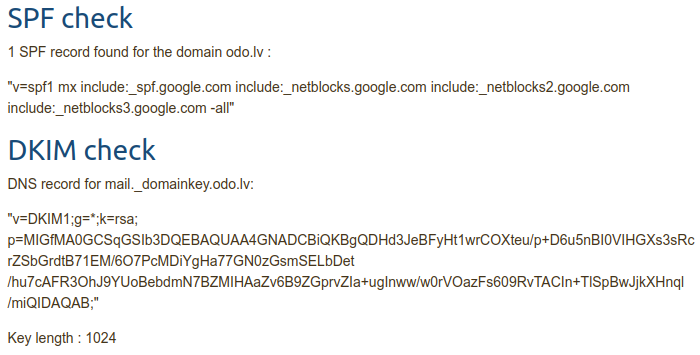

6. DNS iestatījumu pārbaude ar tīmekļa rīkiem

Atver https://www.mail-tester.com/spf-dkim-check, norāda domēnu:

Domain name: odo.lv

DKIM Selector: mailPārliecinās, ka rezultāts ir sekojošs:

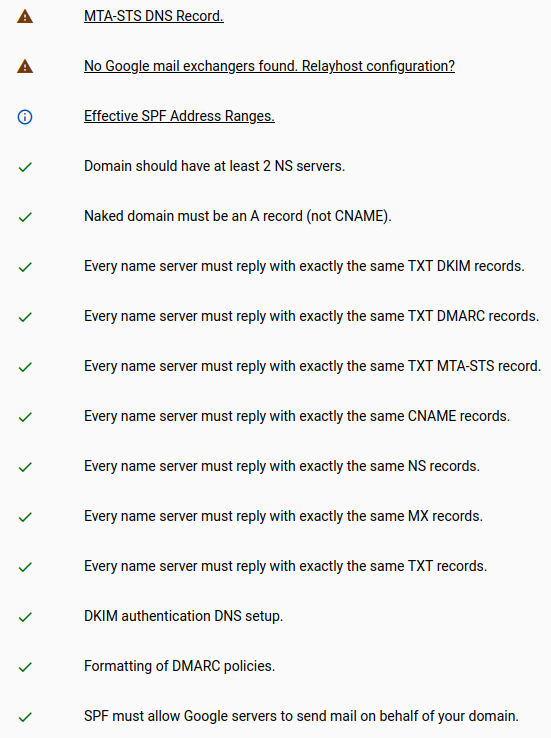

Ar Google Check MX — atver https://toolbox.googleapps.com/apps/checkmx/, norāda, piemēram:

Domain name:: odo.lv

DKIM selector:: mailPārliecinās, ka rezultāts ir sekojošs:

7. E-pasta nosūtīšanas pārbaude

Nosūta testa e-pastu ar komandrindu:

swaks -t check-auth2@verifier.port25.com -f jūsu.adres@jūsudomēns.comJa nepieciešams, var nosūtīt e-pastu uz check-auth2@verifier.port25.com arī no e-pasta klienta, piemēram, Thunderbird.

Pārliecinās, ka atbildes vēstule no check-auth2@verifier.port25.com satur rindas:

...

==========================================================

Summary of Results

==========================================================

SPF check: pass

"iprev" check: pass

DKIM check: pass

SpamAssassin check: ham

...

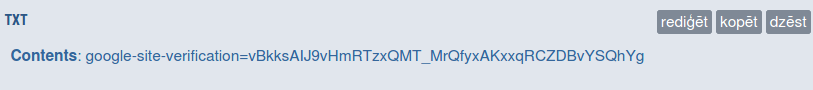

8. (Neobligāta) domēna reģistrācija iekš Google

Atver https://postmaster.google.com/managedomains, reģistrē jaunu domēnu un izpilda tajā dotās instrukcijas.

(Ar šo tiks izveidots vēl viens TXT formāta DNS ieraksts, kurā ir jānorāda Google uzģenerēts unikāls kods.)

Piemēram, nic.lv tas izskatās šādi:

Kļūdu risināšana

- Kā root lietotājs novēro, kas tiek rakstīts e-pasta žurnāla failā:

Saites

- https://help.ubuntu.com/community/Postfix/DKIM

- https://easyengine.io/tutorials/mail/dkim-postfix-ubuntu

- https://www.digitalocean.com/community/tutorials/how-to-install-and-configure-dkim-with-postfix-on-debian-wheezy

- Google Post Master tools

- Google Bulk Sender Contact Form:

Created by Valdis Vītoliņš on 2019-02-19 10:36

Last modified by Valdis Vītoliņš on 2026-01-06 18:16